什么是APT?高级持续性威胁 (APT) 进程详解

什么是 APT

高级持续威胁(APT)是一个广义的术语,用于描述入侵者或入侵者团队在网络上建立非法、长期存在以挖掘高度敏感数据的攻击活动。

这些攻击的目标都是经过精心选择和研究的,通常包括大型企业或政府网络。此类入侵的后果非常严重,包括

- 窃取知识产权(如商业秘密或专利)

- 敏感信息受损(如员工和用户的私人数据)

- 破坏重要的组织基础设施(如删除数据库)

- 全面接管网站

实施 APT 攻击需要比标准网络应用程序攻击更多的资源。攻击者通常是由经验丰富的网络犯罪分子组成的团队,拥有雄厚的资金支持。有些 APT 攻击由政府资助,被用作网络战武器。

APT 攻击与传统网络应用程序威胁的不同之处在于

- 它们要复杂得多。

- 它们不是 “打了就跑 “的攻击–一旦网络被渗透,犯罪者就会继续留下,以获取尽可能多的信息。

- 它们针对特定目标手动执行(而非自动执行),并对大量目标不加区分地发起攻击。

- 它们通常旨在渗透整个网络,而不是某个特定部分。

更常见的攻击,如远程文件包含 (RFI)、SQL 注入和跨站脚本 (XSS),经常被犯罪者用来在目标网络中建立立足点。接下来,木马和后门 shell 常常被用来扩大立足点,并在目标周边建立持久存在。

高级持续性威胁 (APT) 进程

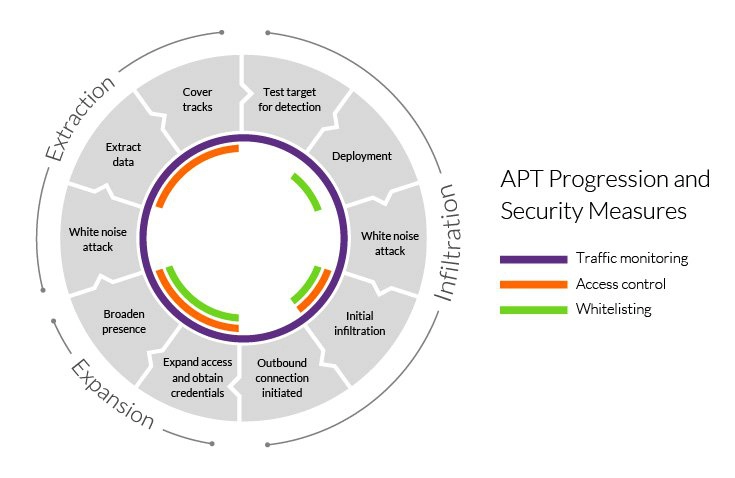

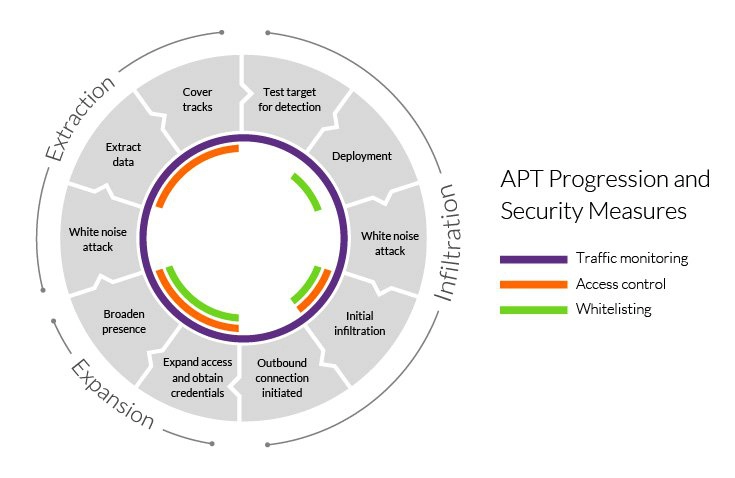

成功的 APT 攻击可分为三个阶段: 1) 网络渗透;2) 扩大攻击者的存在;3) 提取积累的数据–所有这些都不会被发现。

第 1 阶段–渗透

企业通常是通过入侵以下三个攻击面之一来实现渗透的:网络资产、网络资源或授权用户。

这是通过恶意上传(如 RFI、SQL 注入)或社交工程攻击(如鱼叉式网络钓鱼)实现的,大型企业经常面临这种威胁。

此外,渗透者还可能同时对目标实施 DDoS 攻击。这既是分散网络人员注意力的烟幕,也是削弱安全边界的一种手段,使其更容易被攻破。

一旦获得初始访问权限,攻击者就会迅速安装一个后门外壳–允许网络访问并进行远程隐蔽操作的恶意软件。后门还可能以木马的形式出现,伪装成合法软件。

阶段 2 – 扩展

立足点建立后,攻击者开始扩大他们在网络中的存在。

这涉及到向组织的上层移动,危害能够访问最敏感数据的员工。这样,他们就能收集关键业务信息,包括产品线信息、员工数据和财务记录。

根据攻击的最终目的,积累的数据可以出售给竞争企业,篡改数据以破坏公司的产品线,或者用来摧毁整个组织。如果以破坏为动机,这一阶段可用于巧妙地控制多个关键功能,并按照特定顺序对其进行操作,以造成最大破坏。例如,攻击者可以删除公司内的整个数据库,然后中断网络通信,以延长恢复过程。

第 3 阶段–提取

当 APT 事件正在进行时,被窃取的信息通常存储在被攻击网络内的安全位置。一旦收集到足够的数据,窃贼就需要在不被发现的情况下提取这些数据。

通常情况下,会使用白噪声战术来分散安全团队的注意力,以便将信息转移出去。这可能会采取 DDoS 攻击的形式,再次捆绑网络人员和/或削弱网站防御,以方便提取。

APT 安全措施

正确的 APT 检测和保护需要网络管理员、安全提供商和个人用户采取多方面的措施。

流量监控

监控入口和出口流量被认为是防止安装后门和阻止被盗数据提取的最佳做法。检查网络边界内的流量也有助于提醒安全人员注意任何可能指向恶意活动的异常行为。

部署在网络边缘的网络应用防火墙(WAF)可过滤网络应用服务器的流量,从而保护最脆弱的攻击面之一。除其他功能外,WAF 还能帮助清除应用层攻击,如 APT 渗透阶段常用的 RFI 和 SQL 注入攻击。

内部流量监控服务(如网络防火墙)是这一等式的另一面。它们可以提供细粒度的视图,显示用户在网络中的交互方式,同时帮助识别内部流量异常(如不规则登录或异常大的数据传输)。后者可能预示着正在发生 APT 攻击。您还可以监控对文件共享或系统蜜罐的访问。

最后,传入流量监控服务可用于检测和删除后门 shell。可以通过拦截操作员的远程请求来识别这些后门。

应用程序和域白名单

白名单是一种控制可从网络访问的域以及用户可安装的应用程序的方法。这是通过最大限度地减少可用攻击面来降低 APT 攻击成功率的另一种有效方法。

不过,这种安全措施远非万无一失,因为即使是最可信的域也有可能被攻破。众所周知,恶意文件通常打着合法软件的幌子出现。此外,旧版本的软件产品也很容易被入侵和利用。

要想白名单有效,就应执行严格的更新策略,确保用户始终运行列表中出现的任何应用程序的最新版本。

访问控制

对于犯罪者来说,员工通常是安全边界中最大、最脆弱的软肋。因此,入侵者往往将网络用户视为渗透防御的便捷通道,同时扩大他们在安全边界内的控制范围。

在这里,可能的目标可分为以下三类:

- 粗心大意的用户,他们忽视网络安全政策,在不知情的情况下授予潜在威胁访问权。

- 故意滥用用户凭证,授予犯罪者访问权限的恶意内部人员。

- 网络访问权限被泄露并被攻击者使用的受损用户。

要制定有效的控制措施,就必须全面审查组织中的每个人,特别是他们可以访问的信息。例如,根据 “需要知道的信息 “对数据进行分类,有助于阻止入侵者劫持低级别员工的登录凭证,并利用这些凭证访问敏感资料。

关键网络接入点应采用双因素身份验证(2FA)。它要求用户在访问敏感区域时使用第二种验证方式(通常是向用户的移动设备发送密码)。这可以防止未经授权的行为者伪装成合法用户在网络中移动。

其他措施

除上述措施外,在确保网络安全时还应采取以下最佳实践措施:

- 尽快修补网络软件和操作系统漏洞。

- 加密远程连接,防止入侵者利用远程连接渗透到你的网站。

- 过滤接收到的电子邮件,防止针对网络的垃圾邮件和网络钓鱼攻击。

- 即时记录安全事件,帮助改进白名单和其他安全策略。

密盒安全

密盒通过将账户系统本地化保证了用户账户数据的安全,我们承诺云端不存储用户的任何数据,这一方式也可以有效的防止使用密盒的用户受到APT攻击。

etsme是采用云计算原生技术打造的个人私有云/小型私有云产品,即刻入手etsme,探索更多贴心功能,掌控自己的数字世界。